人人都整AMD?新锐龙发布在即Zen被曝13个高危漏洞

以色列安全公司特拉维夫CTS-Labs的安全研究人员发现了AMD Ryzen和EPYC处理器新阵容中的13个致命安全漏洞。

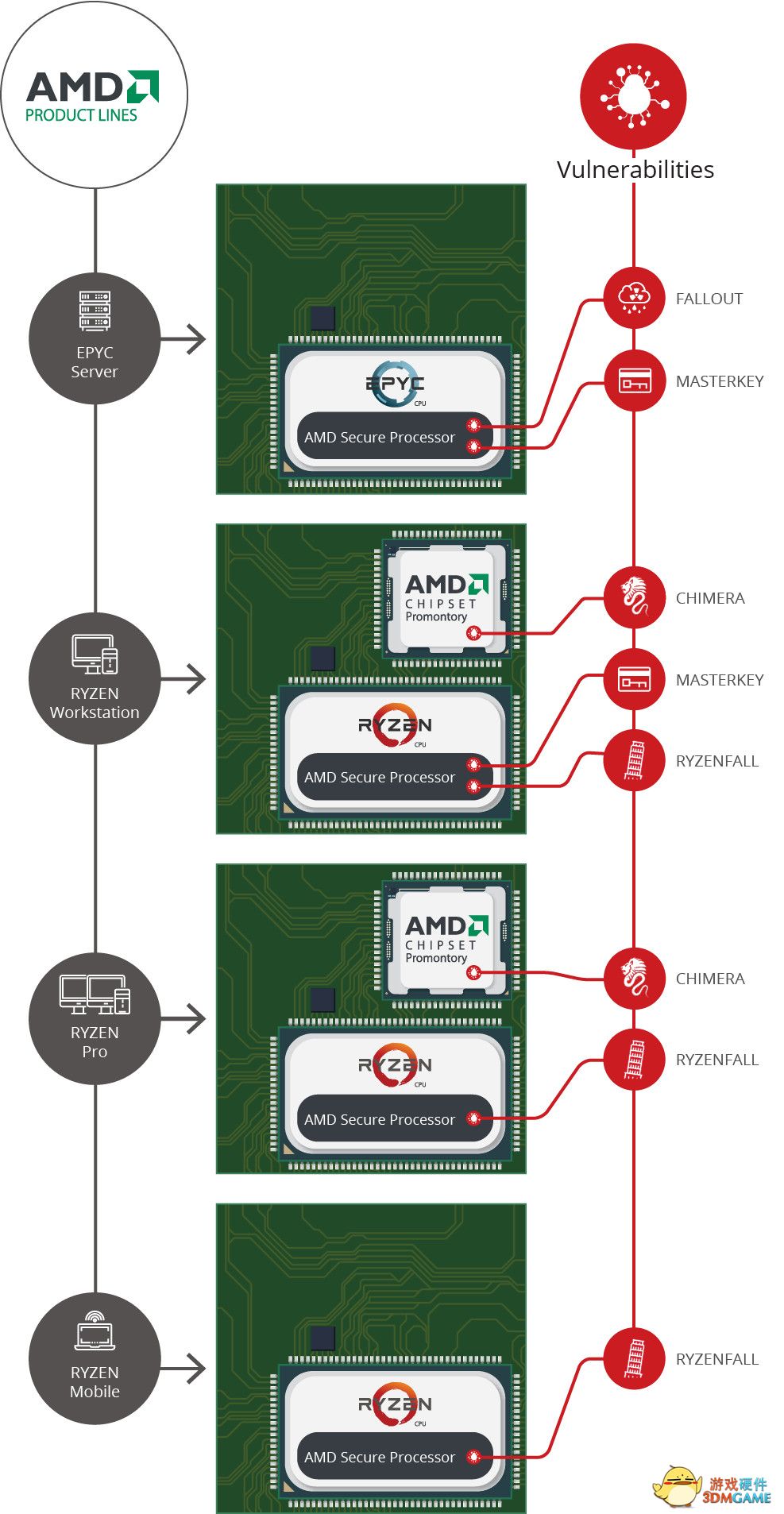

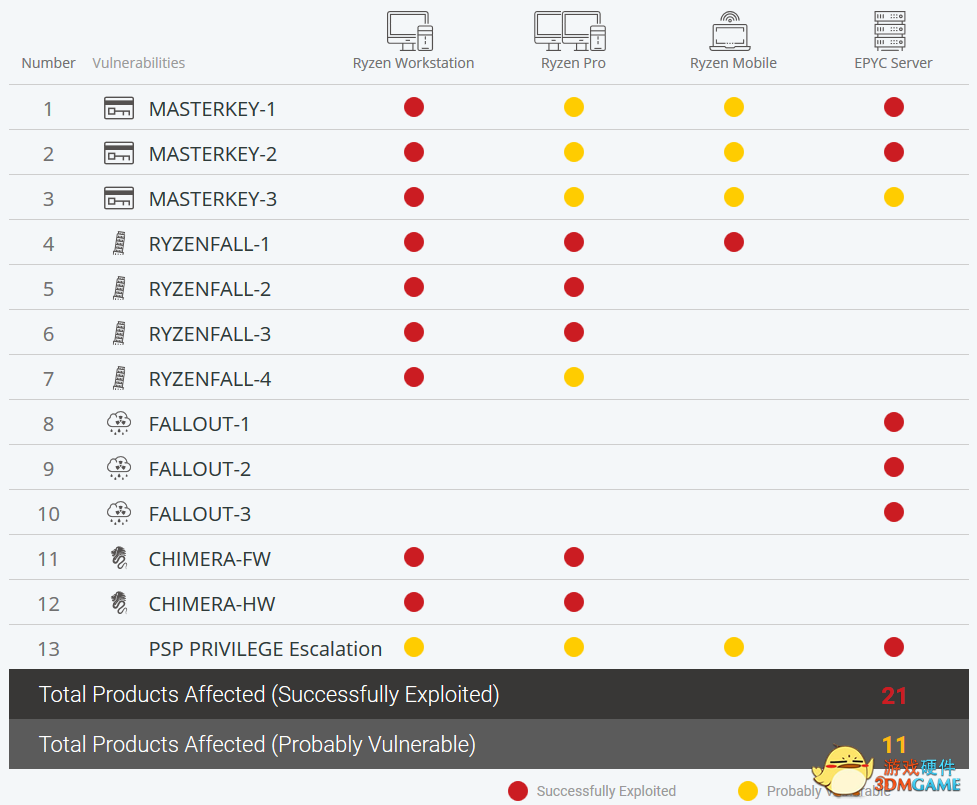

它们由其利用的处理器功能的相似性被分为四组: Ryzenfall,Masterkey,Fallout和Chimera。

这些漏洞并不影响AMD的Zen CPU核心,而是两个其他芯片,它们是Rzyen和EPYC系统的一部分。第一种是基于ARM的AMD安全处理器,第二种是ASMedia Promontory(南桥)芯片组。

CTS实验室只给予AMD 24小时为时限来回应其报告并没有提供官方理由。

Ryzenfall

这个漏洞针对的是Zen架构的安全处理器,它可以被黑客攻击者利用来控制安全处理器并使用其权限读写受保护的内存区域,即SMRAM和Windows Credential Guard内存。黑客也可以绕过Windows Credious Guard来窃取网络凭证并且侵入安全的Windows网络且不会被传统的防病毒软件检测到。

Ryzenfall可以与另一个漏洞(Masterkey)结合使用,它们可以在安全处理器上安装持久的恶意软件用于长时间监视系统的活动。

Ryzenfall影响Zeppelin和Raven Ridge的产品,如Ryzen,Ryzen Pro和Ryzen Threadripper。

Fallout

与Ryzenfall相似,Fallout允许黑客从受保护的内存区域(例如SMRAM和Windows Credential Guard独立内存(VTL-1))中读取和写入数据,并窃取受Windows Credential Guard保护的网络凭据。它也可以用来绕过SMM中实现的BIOS刷新保护。

Fallout影响AMD的EPYC芯片。

Chimera

Chimera由一个固件漏洞和一个硬件漏洞组成,主要针对的不是处理器本身而是其配套实用的300系列芯片组。这些漏洞可以被黑客将Ryzen Promontry芯片组注入恶意代码,并通过USB,SATA,PCIe设备以及网络,WiFi和蓝牙发起攻击。

受感染的芯片组可用于在操作系统上启动基于直接内存访问的DMA攻击。此漏洞影响基于Ryzen的桌面系统。

Masterkey

Masterkey由安全处理器固件中的多个漏洞组成,是安全启动(Secure Boot)功能中的一个漏洞,黑客们可以使用受感染的系统BIOS进行环境完整性检查(该系统BIOS甚至可以在Windows内闪存具有管理权限),这可以被黑客攻击者用来绕过基于固件的安全功能,包括安全加密虚拟化SEV和固件信任平台模块fTPM。一旦BIOS签名不存在,黑客攻击者们几乎可以将任何ARM Cortex A5兼容代码放入修改后的BIOS中,然后在基于ARM的安全处理器内部执行这些代码,通过破坏固件代码,他们可以利用此漏洞窃取网络凭据,甚至可以冻结硬件。(因为AMD Zen架构整合的安全处理器使用的是共享系统内存而非其自身单独的物理内存空间。)

这个漏洞影响EPYC,台式Ryzen和Ryzen和Ryzen Pro的移动端。

它可以修复吗?

CTS实验室声称Ryzenfall,Masterkey和辐射可以通过固件更新来修复,但可能需要几个月的时间才能交付这些修补程序。

3DM游戏硬件频道总结

前段时间牙膏厂的U刚一头栽到漏洞这坑里里,你以为买按摩店的就没事了,可你看苍天饶过谁......但一般的漏洞会有像雅虎和谷歌的披露策略一样的机制,会给厂商至少90天的安全保护期用于修复,如果不能在期限内修复才会被公开,而这个所谓“漏洞”只给了AMD不到24小时的时间来反应,且刚好就在Ryzen 2000系列发布的这段时间曝光,其动机实在是让人生疑,有恶意抹黑的嫌疑。但不管篓子是谁捅出来的,产品有问题就是有问题,希望按摩店能赶快做出应对措施给广大消费者们一个交代。

前有英伟达预搞行业垄断,后有英特尔较劲紧(gao)跟(gao)其(zhen)后,人人都整按摩店,苏妈的2018怕是没那么好过咯。

-

1想在《明日方舟:终末地》里畅快打灰需要准备些什么?

-

2AMD 锐龙9 9955HX与英特尔酷睿Ultra 9 275HX,谁才是玩家的“帧香”选择?

-

3华硕ROG B850迷你吹雪主板双12开售 纯白小钢炮

-

4把240p马赛克变4k的“NVIDIA神力”,发展到什么地步了?

-

5AMD 锐龙7 9850X3D首发评测:站在巨人的肩膀上更快更强

-

6索泰RTX 5080整机免费送!「无索不AI 桌搭大赛」正式开启

-

7R7000P和Y7000P怎么选?联想拯救者Y7000P 2025为何是更优选择?

-

8技嘉Z890 AORUS PRO ICE电竞冰雕评测:200S Boost模式加持,285K性能飞升

-

9“核力满满 帧帧制霸” AMD帧香电竞嘉年华南京终极一站完美谢幕,硬核性能引爆玩家狂欢!

-

10海信发布旗舰显示器GX:三大电视同源技术,新品首发价4399元

玩家点评 (0人参与,0条评论)

热门评论

全部评论